Vén màn hoạt động gián điệp của mã độc DanaBot

DanaBot là một loại mã độc mạnh mẽ được viết bằng Delphi với khả năng theo dõi thao tác bàn phím, chụp ảnh màn hình, quay video màn hình nền của nạn nhân, đánh cắp các tệp tin, đưa nội dung tùy ý vào trình duyệt web và triển khai phần mềm độc hại giai đoạn thứ hai. Mã độc này vận hành dựa trên nền tảng Malware-as-a-Service (MaaS), cho phép kẻ tấn công thực hiện nhiều cuộc tấn công mạng khác nhau. DanaBot triển khai một giao thức nhị phân tùy chỉnh được mã hóa bằng RSA 1.024 bit và AES 256 bit ở chế độ CBC. Các máy chủ điều khiển và ra lệnh (C2) được mã hóa cứng, nhưng Tor có thể được sử dụng làm kênh truyền thông dự phòng. Bài viết này sẽ cùng khám phá cơ chế hoạt động của dòng mã độc nguy hiểm này, dựa trên báo cáo của công ty bảo mật đám mây Zscaler (Mỹ).

TỔNG QUAN

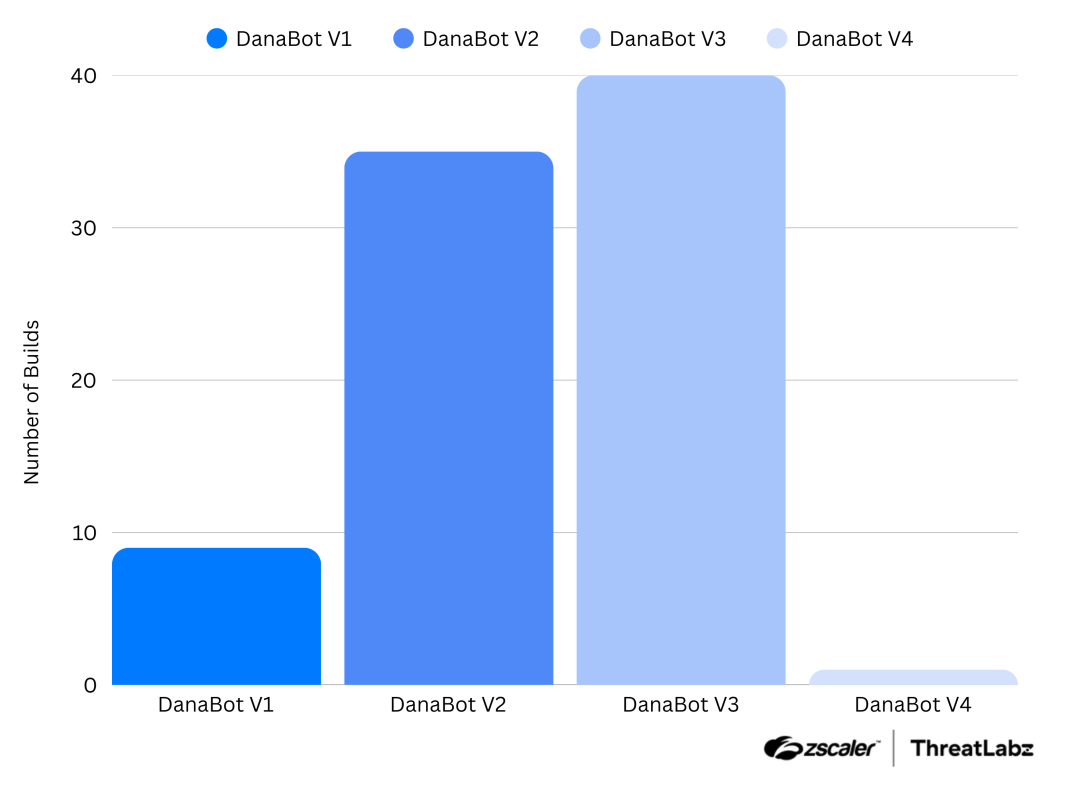

Như đã đề cập, DanaBot (hay còn gọi là DanaTools) là một họ phần mềm độc hại dựa trên Delphi lần đầu xuất hiện vào tháng 5/2018, được các tác nhân đe dọa sử dụng cho nhiều hoạt động độc hại khác nhau, từ lừa đảo ngân hàng trực tuyến đến gián điệp mạng. DanaBot thường được bán dưới dạng dịch vụ và cho thuê cho các tin tặc khác. Các nhà nghiên cứu Zscaler đã xác định hoạt động của DanaBot có liên quan đến cả tội phạm mạng và tin tặc quốc gia. Mã độc này có chức năng đánh cắp thông tin nhạy cảm và triển khai các phần mềm độc hại giai đoạn hai, bao gồm cả mã độc tống tiền.

Zscaler trước đây đã báo cáo về hoạt động của DanaBot. Vào tháng 10 và tháng 11/2021, với các cuộc tấn công chuỗi cung ứng quy mô lớn để phân phối DanaBot. Sau khi xung đột Nga và Ukraine nổ ra vào đầu năm 2022, Zscaler đã xác định một trường hợp DanaBot được sử dụng để điều khiển lệnh cho các hệ thống bị nhiễm, đẩy một mô-đun từ chối dịch vụ phân tán (DDoS) nhắm vào máy chủ webmail của Bộ Quốc phòng Ukraine, sau đó là một địa chỉ IP liên quan đến thông tin về tù binh chiến tranh Nga (POW). Các nhà nghiên cứu cũng xác định các mẫu DanaBot tận dụng code obfuscation, mặc dù các kỹ thuật này sau đó đã bị nhà phát triển phần mềm độc hại loại bỏ.

PHÂN TÍCH KỸ THUẬT

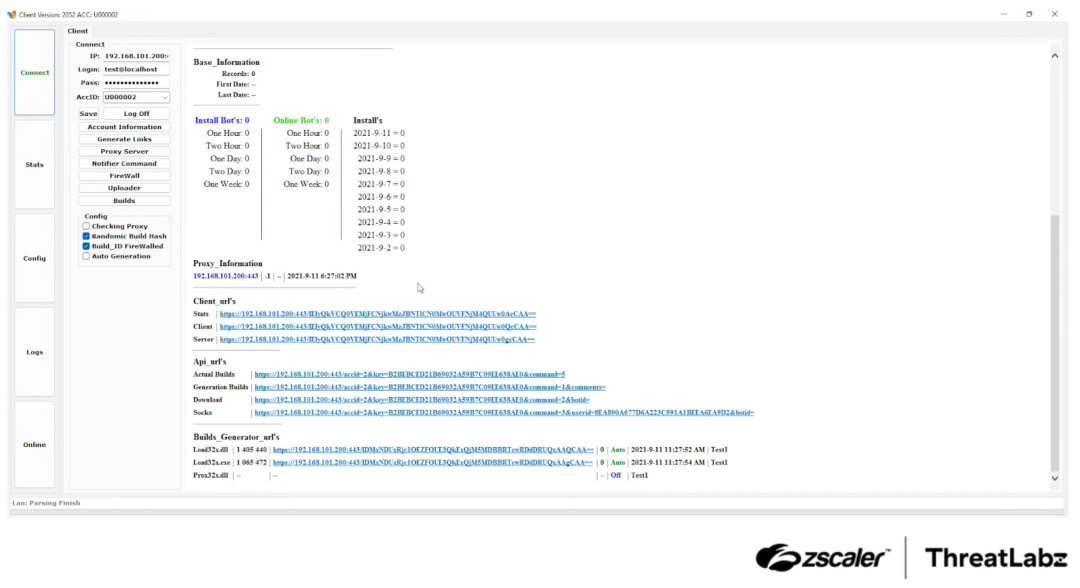

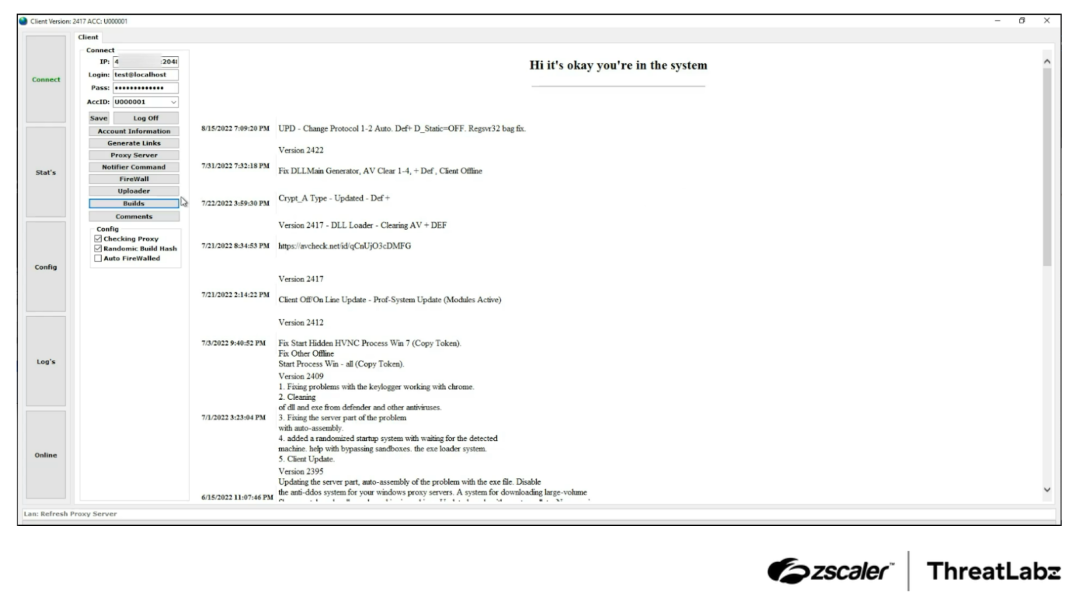

DanaBot được quảng cáo trên các diễn đàn tội phạm mạng và rao bán như một dịch vụ với mức giá hàng tháng, dao động từ vài trăm đến vài nghìn USD tùy thuộc vào yêu cầu của người mua. Mỗi tác nhân đe dọa được cung cấp một tệp thực thi của máy khách (cũng được viết bằng Delphi), cho phép chúng giao tiếp với máy chủ C2 backend, cập nhật các tham số cấu hình, tạo bản build mới, truy cập thông tin bị đánh cắp và quản lý các hoạt động lây nhiễm. Hình 1 hiển thị ảnh chụp màn hình ứng dụng máy khách DanaBot được sử dụng để quản trị.

DanaBot có hai thành phần chính: Loader và một mô-đun chính. Loader chịu trách nhiệm tải xuống và thực thi mô-đun chính, mô-đun này thực hiện phần lớn chức năng độc hại. Ngoài ra, DanaBot có thể được cấu hình để tải xuống các mô-đun bên ngoài (ví dụ máy khách Tor cho giao tiếp C2).

Mặc dù DanaBot có thành phần loader riêng, các nhà nghiên cứu đã quan sát thấy tác nhân đe dọa triển khai mô-đun chính trực tiếp bằng downloaders/loader của bên thứ ba, bao gồm HijackLoader và SmokeLoader.

Hơn nữa, một trong những khả năng của DanaBot là tải xuống và thực thi các mã độc bổ sung. Các nhà nghiên cứu đã phát hiện DanaBot triển khai nhiều họ phần mềm độc hại khác nhau, ví dụ: Trojan truy cập từ xa (RAT) như DarkGate, phần mềm đánh cắp thông tin như Lumma và các dòng mã độc tống tiền như Cactus và GlobeImposter.

Tính năng của mã độc

DanaBot có các tính năng tích hợp sau:

- Keylogger.

- Đánh cắp thông tin các tệp (đã được sử dụng cho mục đích gián điệp và đánh cắp ví tiền điện tử).

- Đánh cắp thông tin biểu mẫu HTML trong trình duyệt web.

- Đánh cắp thông tin trình duyệt web, FTP, SSH và máy khách email.

- SOCKS proxy.

- Truy cập máy tính từ xa (VNC).

- Thao tác trên trình duyệt web (hay còn gọi là chèn web để thêm hoặc sửa đổi nội dung HTML/JavaScript tùy ý, chuyển hướng đến một trang web khác, chặn quyền truy cập vào một trang web,…).

- Chụp ảnh màn hình.

- Quay video màn hình máy tính của nạn nhân.

- Thực hiện lệnh shell.

- Tải xuống và thực hiện payload giai đoạn thứ hai.

- Clipboard hijacking.

Tác nhân đe dọa

DanaBot là dịch vụ MaaS nơi các tác nhân đe dọa, được gọi là chi nhánh, mua quyền truy cập vào nền tảng. Sau đó, các chi nhánh phân phối và sử dụng phần mềm độc hại theo mục tiêu của riêng họ. Zscaler đã xác định được hơn 50 biệt danh liên quan đến DanaBot như được hiển thị trong bảng dưới đây.

DanaBot thiết lập tính bền bỉ trên máy chủ bị xâm phạm bằng các phương pháp sau (tùy thuộc vào phiên bản và quyền của người dùng):

- Dịch vụ Windows: DanaBot tạo một dịch vụ độc hại với giá trị ImagePath được đặt thành đường dẫn hợp lệ svchost[.]exe, cũng như ServiceDLL thành đường dẫn tệp của DanaBot. Phương pháp này chỉ được sử dụng nếu DanaBot có đặc quyền quản trị viên.

- Windows Run registry key: DanaBot sử dụng registry key để chạy khi người dùng đăng nhập, bằng cách thêm giá trị trỏ đến đường dẫn tệp thực thi. DanaBot chỉ sử dụng phương pháp này nếu không có quyền quản trị viên.

- Task theo lịch trình: DanaBot tạo một task theo lịch trình của Windows với tên giả ngẫu nhiên để duy trì tính bền bỉ.

DanaBot tạo ra tên duy nhất cho nhiều phiên bản độc hại khác nhau (ví dụ tên tệp, registry, task theo lịch trình,…). Theo truyền thống, DanaBot đã sử dụng thông tin hệ thống, ví dụ tên máy chủ để tạo ra các giá trị này. Trong phiên bản mới nhất của DanaBot (4006), thuật toán lấy một hàm băm MD5 từ GUID phần cứng của máy chủ bị xâm phạm và thêm một ký tự số vào cuối hàm băm. Ký tự số là duy nhất đối với mỗi phiên bản phần mềm độc hại. Cuối cùng, DanaBot sử dụng hàm băm MD5 kết hợp với hai bộ ký tự được mã hóa cứng để tạo ra một giá trị chữ cái.

Zscaler đã tận dụng logic này để phát triển một công cụ có thể xác định các trường hợp lây nhiễm và phát hiện các dấu hiệu của DanaBot.

Kiến trúc mạng

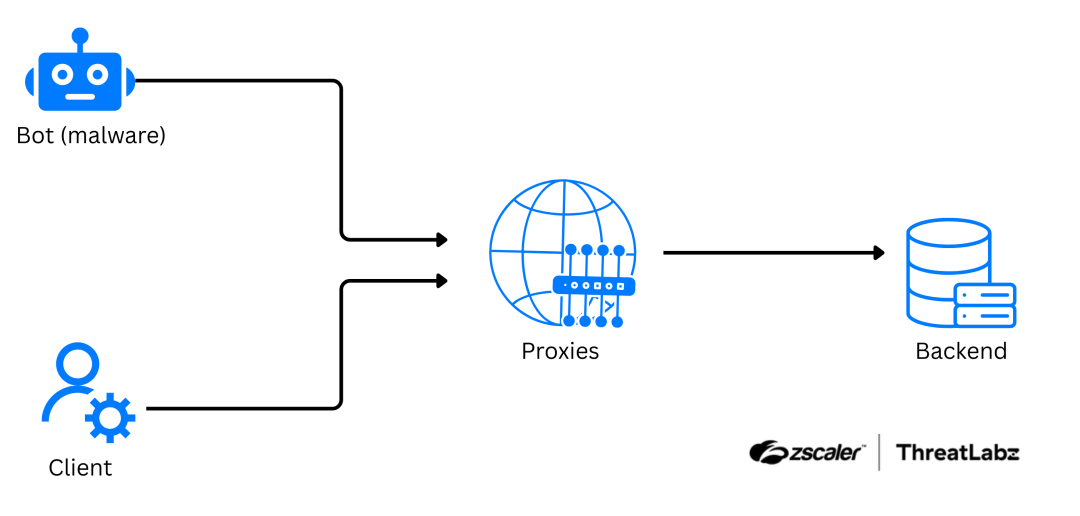

DanaBot tận dụng một kiến trúc riêng biệt với bốn thành phần chính: Phần mềm độc hại (bot), máy khách (dùng để quản trị), một hoặc nhiều proxy (dùng làm lớp gián tiếp để ẩn vị trí của máy chủ backend) và một máy chủ backend. Một góc nhìn tổng quan về kiến trúc mạng của DanaBot được thể hiện trong hình bên dưới.

Giao thức mạng

DanaBot sử dụng giao thức nhị phân tùy chỉnh dựa trên TCP, được mã hóa qua RSA 1.024 bit và AES 256 bit ở chế độ CBC. Phiên bản đầu tiên của DanaBot tận dụng loader sử dụng các yêu cầu HTTP, nhưng giao thức loader đã được di chuyển sang định dạng nhị phân trong “version 2 “ trước khi được chuyển lại thành HTTP. DanaBot sau đó cũng đã thêm RSA key exchange (một phương pháp trao đổi khóa bí mật dựa trên thuật toán RSA) vào giao thức mạng của mô-đun chính.

Hoạt động có mục tiêu

Mặc dù thường liên quan đến hoạt động tội phạm mạng, Zscaler đã xác định được một tập hợp nhỏ các trường hợp liên quan đến hoạt động có mục tiêu, có khả năng do một tác nhân đe dọa quốc gia thực hiện. Trong những trường hợp này, DanaBot đã được sử dụng để trinh sát, do thám nhắm vào các quan chức chính phủ ở Trung Đông và Đông Âu. Các tính năng của DanaBot, như ghi lại thao tác bàn phím, chụp ảnh màn hình, quay video, xem máy tính từ xa và lấy tệp, đã được sử dụng trong một số cuộc tấn công này. Hình bên dưới hiển thị một ví dụ về giao diện máy khách quản trị DanaBot, nơi tác nhân đe dọa có thể xem, xóa và tải xuống tệp.

KẾT LUẬN

Mặc dù các tác động cụ thể đối với DanaBot vẫn chưa rõ ràng, nhưng có khả năng một số tác nhân đe dọa liên quan sẽ tiếp tục các cuộc tấn công của họ. Điều quan trọng cần lưu ý là các tổ chức, doanh nghiệp cần ưu tiên xử lý, triển khai các giải pháp phòng thủ hệ thống với mức độ quan trọng tương tự nhau. Như nghiên cứu của Zscaler đã chỉ ra, có nhiều trường hợp các nhóm tin tặc quốc gia đã sử dụng các dòng mã độc thường liên quan đến hoạt động tội phạm mạng.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Chuyển đổi số hướng tới phục vụ người dân trong kỷ nguyên mới

Chuyển đổi số hướng tới phục vụ người dân trong kỷ nguyên mới

-

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

-

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

-

Ứng dụng Chuyển đổi số trong sản xuất nông nghiệp trên địa bàn tỉnh Nghệ An

Ứng dụng Chuyển đổi số trong sản xuất nông nghiệp trên địa bàn tỉnh Nghệ An