Microsoft xác nhận nhiều lỗ hổng nghiêm trọng trong hệ sinh thái Windows

Microsoft vừa phát hành bản vá cho 89 lỗ hổng trên toàn hệ sinh thái Windows, trong đó có nhiều lỗ hổng nghiêm trọng có điểm CVSS cao. Hãng này kêu gọi người dùng cần khẩn trương cập nhật bản vá để giảm thiểu rủi ro mất an toàn thông tin.

Danh sách bản vá Microsoft Patch Tuesday bao gồm 89 lỗ hổng bảo mật, trong đó có: 26 lỗ hổng nâng cao đặc quyền; 02 lỗ hổng bỏ qua tính năng bảo mật; 52 lỗ hổng thực thi mã từ xa; 01 Lỗ hổng tiết lộ thông tin; 04 Lỗ hổng từ chối dịch vụ và 03 Lỗ hổng giả mạo. Microsoft cho biết các lỗ hổng được khắc phục trong bản vá lần này không bao gồm 02 lỗ hổng Edge đã được khắc phục trước đó vào ngày 7/11.

04 lỗ hổng được đánh giá là nghiêm trọng cần lưu ý

Lỗ hổng CVE-2024-43602 (điểm CVSS 9,9): Đây là lỗ hổng nghiêm trọng nhất mà Microdoft giải quyết liên quan đến sự cố Azure CycleCloud Remote Code Execution. Kẻ tấn công có quyền người dùng cơ bản có thể khai thác Azure CycleCloud bằng cách gửi các yêu cầu được tạo sẵn để giành quyền truy cập gốc, cho phép thực thi lệnh trên các cụm và có khả năng xâm phạm thông tin xác thực của quản trị viên.

Lỗ hổng CVE-2024-43498 (điểm CVSS 9,8): Microsoft cảnh báo rằng kẻ tấn công từ xa không được xác thực có thể khai thác lỗ hổng này bằng cách gửi các yêu cầu được tạo đặc biệt đến một ứng dụng web .NET dễ bị tấn công hoặc bằng cách tải một tệp được tạo đặc biệt vào một ứng dụng máy tính để bàn dễ bị tấn công.

Lỗ hổng CVE-2024-43639 (điểm CVSS 9,8): Đây là lỗ hổng nghiêm trọng trong .NET, Visual Studio và Windows Kerberos khiến hệ sinh thái Windows có nguy cơ thực thi mã từ xa. Các nhà nghiên cứu tại Cyber KunLun của Trung Quốc đã phát hiện và cảnh báo rằng lỗ hổng này cho phép kẻ tấn công chưa xác thực sử dụng ứng dụng có thể cài bẫy để lợi dụng lỗ hổng giao thức mật mã trong Windows Kerberos để thực thi mã từ xa vào mục tiêu.

Lỗ hổng có mã CVE-2024-49039 (điểm CVSS 8,8): Nhà sản xuất phần mềm Redmond đã đánh dấu lỗ hổng leo thang đặc quyền này trong Windows Task Scheduler trong danh mục “exploitation detected” và cảnh báo rằng các đường dẫn thực thi mã có sẵn từ các ứng dụng có đặc quyền thấp. Thông qua lỗ hổng này, một cuộc tấn công thành công có thể được thực hiện từ AppContainer có đặc quyền thấp. Kẻ tấn công có thể nâng cao đặc quyền của mình và thực thi mã tùy ý hoặc truy cập tài nguyên ở mức cao hơn so với môi trường thực thi AppContainer. Ngoài ra, khi khai thác thành công lỗ hổng này kẻ tấn công có thể thực thi các chức năng RPC mà chỉ được giới hạn ở các tài khoản có đặc quyền cao. Nhóm phân tích mối đe dọa (TAG) của Google đã phát hiện ra lỗ hổng này và cho rằng nó có thể đã được sử dụng trong các cuộc tấn công có mục tiêu nâng cao.

Dưới đây là danh sách đầy đủ các lỗ hổng đã được giải quyết trong bản cập nhật Patch Tuesday tháng 11/2024. Quý độc giả có thể xem mô tả đầy đủ về từng loại lỗ hổng và hệ thống bị ảnh hưởng tại đây.

Hướng dẫn cập nhật bản vá tự động trên Windows

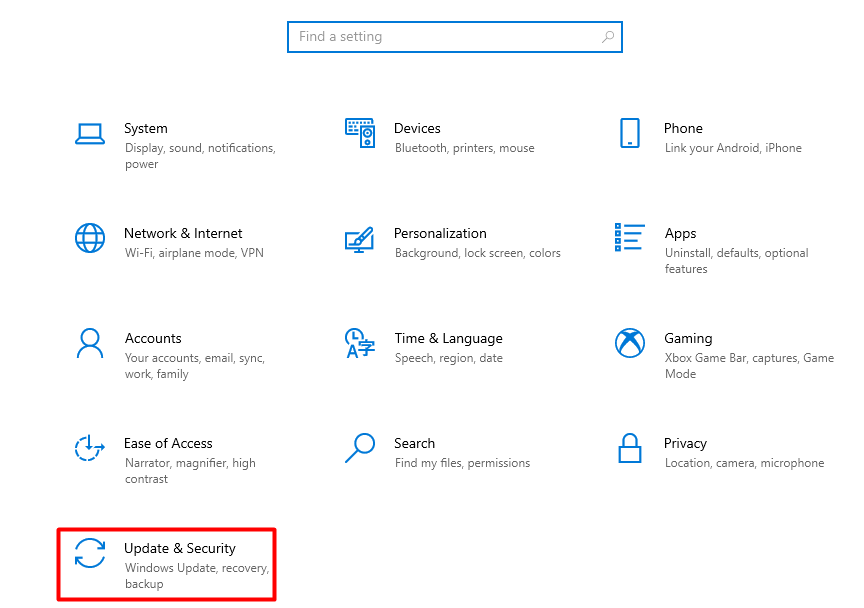

Bước 1: Kích chuột vào biểu tượng Windows cửa sổ hiện ra chọn vào Settings.

Bước 2: Cửa sổ hiện ra kích chọn Update & Security.

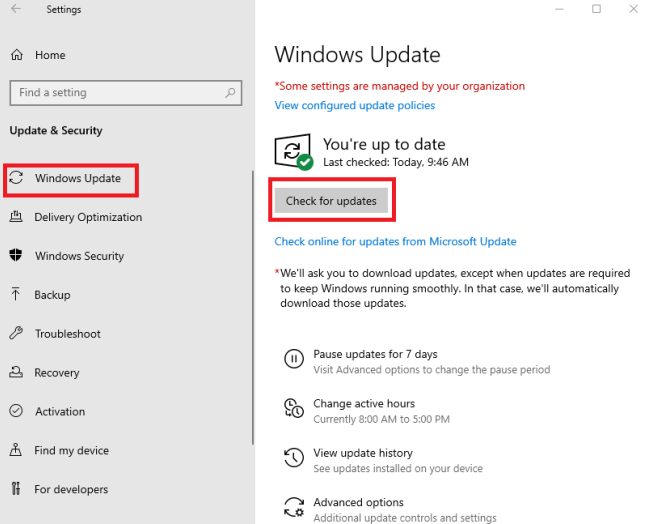

Bước 3: Cửa sổ hiện ra kích chọn Windows Update, tiếp theo chọn Check for updates.

Sau khi hoàn thành, tiến hành khởi động lại máy. Người dùng quan tâm hướng dẫn chi tiết cập nhật lỗ hổng có thể theo dõi quy trình cập nhật bản vá trên máy trạm tại đây.

Tác giả: Quốc Trường

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal