Tình hình an toàn thông tin tháng 01/2023

Theo Báo cáo của Cục An toàn thông tin, tình hình an toàn thông tin trong tháng 01 năm 2023 như sau:

1. Cảnh báo an toàn thông tin đã phát hành trong tháng

Cục an toàn thông tin đã có văn bản số 50/CATTT-NCSC về việc lỗ hổng bảo mật ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 01/2023 phát hành ngày 11/01/2023.

2. Tình hình triển khai công tác phòng chống phần mềm độc hại và chia sẻ dữ liệu mã độc theo Chỉ thị 14/CT-TTg ngày 25/5/2018

Thực hiện Chỉ thị số 14/CT-TTg của Thủ tướng Chính phủ ban hành ngày 25/5/2018 về việc nâng cao năng lực phòng, chống phần mềm độc hại, Cục An toàn thông tin đã giao Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) hỗ trợ 14 doanh nghiệp có giải pháp phòng chống mã độc thực hiện kết nối chia sẻ dữ liệu mã độc theo văn bản 2290/BTTTT-CATTT ngày 17/7/2018 về việc hướng dẫn kết nối, chia sẻ thông tin về mã độc giữa các hệ thống kỹ thuật. Danh sách sản phẩm phòng chống mã độc có khả năng kết nối chia sẻ dữ liệu cập nhật tại địa chỉ:

https://www.ais.gov.vn/thong-tin-tham-khao/danh-sach-san-pham-phong-chong-ma-doc-co-kha-nang-ket-noi-chia-se-du-lieu.htm.

Đến hết tháng 01/2023 đã có 84 đơn vị (62 Tỉnh/Thành, 22 Bộ/Ngành) triển khai giải pháp phòng chống mã độc tập trung và thực hiện kết nối chia sẻ thông tin về mã độc với Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC).

Trong tháng 01/2023, thông qua kết nối chia sẻ dữ liệu về mã độc từ 84 đơn vị, Hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) ghi nhận 80/84 đơn vị có kết nối thường xuyên, 78/80 đơn vị có chia sẻ về hệ điều hành các máy (tổng số máy là 103.184).

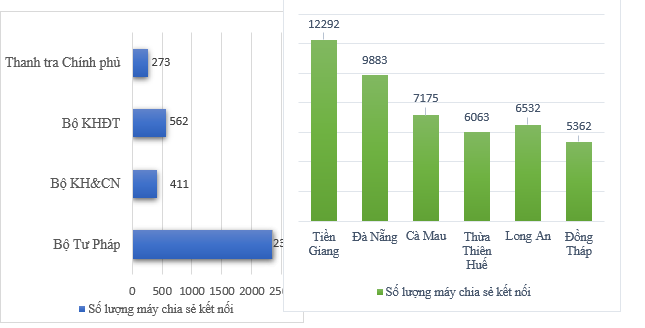

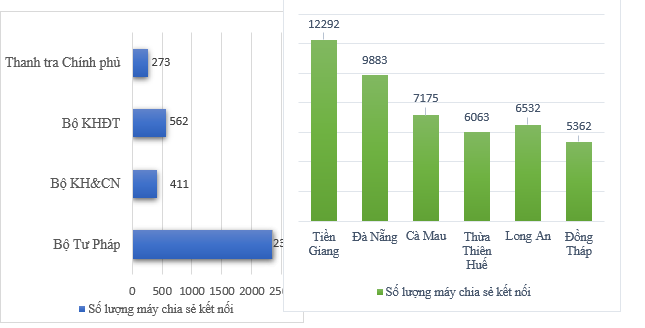

Một số đơn vị có số lượng máy chia sẻ kết nối trong tháng 01 tương đối đầy đủ:

3. Tình hình triển khai công tác giám sát an toàn thông tin và kết nối chia sẻ dữ liệu giám sát theo Chỉ thị 14/CT-TTg ngày 07/6/2019

Thực hiện Chỉ thị số 14/CT-TTg của Thủ tướng Chính phủ ban hành ngày 07/6/2019 về việc tăng cường bảo đảm an toàn, an ninh mạng nhằm cải thiện chỉ số xếp hạng của Việt Nam. Cục An toàn thông tin đã giao Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) hỗ trợ 13 doanh nghiệp có giải pháp giám sát an toàn thông tin, thực hiện kết nối chia sẻ dữ liệu theo văn bản 2973/BTTTT-CATTT ngày 04/9/2019 về việc hướng dẫn triển khai hoạt động giám sát an toàn thông tin trong cơ quan, tổ chức nhà nước.

Đến hết tháng 01/2023 đã có 87 đơn vị (63 Tỉnh/Thành, 24 Bộ/Ngành) triển khai công tác giám sát an toàn thông tin và thực hiện kết nối chia sẻ dữ liệu giám sát với Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC).

Trong tháng 01/2023, thông qua kết nối chia sẻ dữ liệu giám sát từ 87 đơn vị, Hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia ghi nhận 67/87 đơn vị có kết nối chia sẻ dữ liệu tương đối đầy đủ, 20/87 đơn vị bị mất kết nối chia sẻ dữ liệu.

Một số đơn vị có kết nối chia sẻ dữ liệu giám sát trong tháng tương đối đầy đủ:

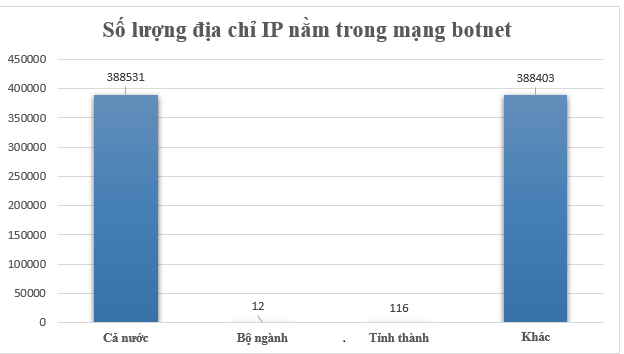

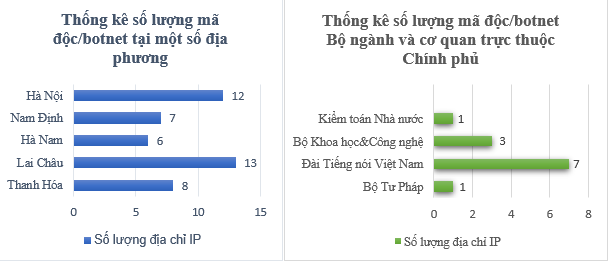

4. Tình hình lây nhiễm mã độc trên cả nước

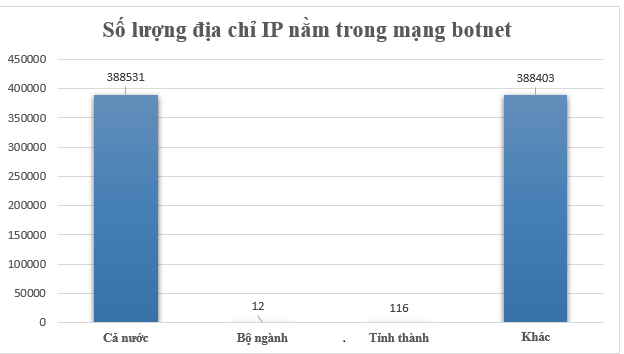

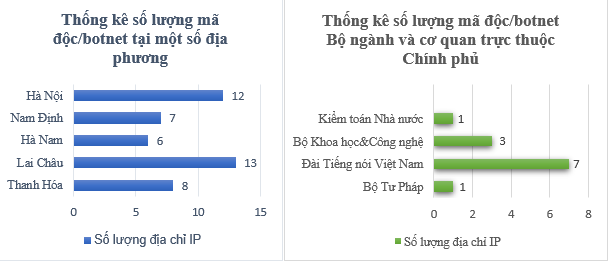

Trong tháng, Hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) đã ghi nhận 388.531 địa chỉ IP của Việt Nam nằm trong mạng botnet (giảm 18.9 % so với tháng 12/2022), trong đó có 128 địa chỉ IP của cơ quan, tổ chức nhà nước (12 địa chỉ IP Bộ/Ngành, 116 địa chỉ IP Tỉnh/Thành).

Thông tin chi tiết về các địa chỉ IP nằm trong mạng botnet đơn vị chuyên trách về CNTT/ATTT tại Bộ/Ngành, Tỉnh/Thành có thể tra cứu, cập nhật thông tin thường xuyên thông qua tài khoản đã có trên Hệ thống giám sát từ xa do Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) cấp. Thông tin từ Hệ thống cũng có thể tham khảo, sử dụng để đánh giá hiệu quả giải pháp giám sát, phòng chống mã độc tập trung đang triển khai.

5. Điểm yếu, lỗ hổng tồn tại trên máy tính của các cơ quan tổ chức

Trong tháng, Hệ thống kỹ thuật của NCSC đã ghi nhận có 1.752 điểm yếu, lỗ hổng an toàn thông tin tại các hệ thống thông tin của các cơ quan tổ chức nhà nước. Số lượng điểm yếu, lỗ hổng nêu trên là rất lớn, do đó Cục ATTT đã chỉ đạo Trung tâm Giám sát an toàn không gian mạng quốc gia triển khai đánh giá, xác định các lỗ hổng nguy hiểm, có ảnh hưởng trên diện rộng và hướng dẫn các Bộ/Ngành khắc phục. Đặc biệt có một số lỗ hổng đã và đang được các nhóm tấn công lợi dụng để thực hiện các cuộc tấn công APT. Dưới đây là một số lỗ hổng vẫn còn tồn tại trên nhiều máy chưa được xử lý.

Bên cạnh các điểm yếu/lỗ hổng ghi nhận, Hệ thống kỹ thuật của NCSC còn phân tích và phát hiện nhiều máy tính của cơ quan nhà nước có kết nối đến địa chỉ IP/Domain nghi ngờ độc hại do các phần mềm phòng chống mã độc đã ghi nhận. Thống kê TOP 4 kết nối nghi ngờ phát sinh trong tháng:

Nhằm đảm bảo an toàn hệ thống, đề nghị đơn vị chuyên trách về CNTT/ATTT tại cơ quan, tổ chức phối hợp với các đơn vị thực hiện rà soát xác định và tiến hành “Vá” các lỗi trên hệ thống đặc biệt là các lỗ hổng nêu trên./

Cục an toàn thông tin đã có văn bản số 50/CATTT-NCSC về việc lỗ hổng bảo mật ảnh hưởng cao và nghiêm trọng trong các sản phẩm Microsoft công bố tháng 01/2023 phát hành ngày 11/01/2023.

2. Tình hình triển khai công tác phòng chống phần mềm độc hại và chia sẻ dữ liệu mã độc theo Chỉ thị 14/CT-TTg ngày 25/5/2018

Thực hiện Chỉ thị số 14/CT-TTg của Thủ tướng Chính phủ ban hành ngày 25/5/2018 về việc nâng cao năng lực phòng, chống phần mềm độc hại, Cục An toàn thông tin đã giao Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) hỗ trợ 14 doanh nghiệp có giải pháp phòng chống mã độc thực hiện kết nối chia sẻ dữ liệu mã độc theo văn bản 2290/BTTTT-CATTT ngày 17/7/2018 về việc hướng dẫn kết nối, chia sẻ thông tin về mã độc giữa các hệ thống kỹ thuật. Danh sách sản phẩm phòng chống mã độc có khả năng kết nối chia sẻ dữ liệu cập nhật tại địa chỉ:

https://www.ais.gov.vn/thong-tin-tham-khao/danh-sach-san-pham-phong-chong-ma-doc-co-kha-nang-ket-noi-chia-se-du-lieu.htm.

Đến hết tháng 01/2023 đã có 84 đơn vị (62 Tỉnh/Thành, 22 Bộ/Ngành) triển khai giải pháp phòng chống mã độc tập trung và thực hiện kết nối chia sẻ thông tin về mã độc với Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC).

Trong tháng 01/2023, thông qua kết nối chia sẻ dữ liệu về mã độc từ 84 đơn vị, Hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) ghi nhận 80/84 đơn vị có kết nối thường xuyên, 78/80 đơn vị có chia sẻ về hệ điều hành các máy (tổng số máy là 103.184).

Một số đơn vị có số lượng máy chia sẻ kết nối trong tháng 01 tương đối đầy đủ:

3. Tình hình triển khai công tác giám sát an toàn thông tin và kết nối chia sẻ dữ liệu giám sát theo Chỉ thị 14/CT-TTg ngày 07/6/2019

Thực hiện Chỉ thị số 14/CT-TTg của Thủ tướng Chính phủ ban hành ngày 07/6/2019 về việc tăng cường bảo đảm an toàn, an ninh mạng nhằm cải thiện chỉ số xếp hạng của Việt Nam. Cục An toàn thông tin đã giao Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) hỗ trợ 13 doanh nghiệp có giải pháp giám sát an toàn thông tin, thực hiện kết nối chia sẻ dữ liệu theo văn bản 2973/BTTTT-CATTT ngày 04/9/2019 về việc hướng dẫn triển khai hoạt động giám sát an toàn thông tin trong cơ quan, tổ chức nhà nước.

Đến hết tháng 01/2023 đã có 87 đơn vị (63 Tỉnh/Thành, 24 Bộ/Ngành) triển khai công tác giám sát an toàn thông tin và thực hiện kết nối chia sẻ dữ liệu giám sát với Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC).

Trong tháng 01/2023, thông qua kết nối chia sẻ dữ liệu giám sát từ 87 đơn vị, Hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia ghi nhận 67/87 đơn vị có kết nối chia sẻ dữ liệu tương đối đầy đủ, 20/87 đơn vị bị mất kết nối chia sẻ dữ liệu.

Một số đơn vị có kết nối chia sẻ dữ liệu giám sát trong tháng tương đối đầy đủ:

4. Tình hình lây nhiễm mã độc trên cả nước

Trong tháng, Hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) đã ghi nhận 388.531 địa chỉ IP của Việt Nam nằm trong mạng botnet (giảm 18.9 % so với tháng 12/2022), trong đó có 128 địa chỉ IP của cơ quan, tổ chức nhà nước (12 địa chỉ IP Bộ/Ngành, 116 địa chỉ IP Tỉnh/Thành).

Thông tin chi tiết về các địa chỉ IP nằm trong mạng botnet đơn vị chuyên trách về CNTT/ATTT tại Bộ/Ngành, Tỉnh/Thành có thể tra cứu, cập nhật thông tin thường xuyên thông qua tài khoản đã có trên Hệ thống giám sát từ xa do Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) cấp. Thông tin từ Hệ thống cũng có thể tham khảo, sử dụng để đánh giá hiệu quả giải pháp giám sát, phòng chống mã độc tập trung đang triển khai.

5. Điểm yếu, lỗ hổng tồn tại trên máy tính của các cơ quan tổ chức

Trong tháng, Hệ thống kỹ thuật của NCSC đã ghi nhận có 1.752 điểm yếu, lỗ hổng an toàn thông tin tại các hệ thống thông tin của các cơ quan tổ chức nhà nước. Số lượng điểm yếu, lỗ hổng nêu trên là rất lớn, do đó Cục ATTT đã chỉ đạo Trung tâm Giám sát an toàn không gian mạng quốc gia triển khai đánh giá, xác định các lỗ hổng nguy hiểm, có ảnh hưởng trên diện rộng và hướng dẫn các Bộ/Ngành khắc phục. Đặc biệt có một số lỗ hổng đã và đang được các nhóm tấn công lợi dụng để thực hiện các cuộc tấn công APT. Dưới đây là một số lỗ hổng vẫn còn tồn tại trên nhiều máy chưa được xử lý.

| TT | Mã điểm yếu/ lỗ hổng |

SL máy bị ảnh hưởng | Ghi chú |

| 1 | CVE-2019-0708 | 2790 | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2019-0708 |

| 2 | CVE-2018-20250 | 504 | https://www.microsoft.com/en-us/security/blog/2019/04/10/analysis-of-a-targeted-attack-exploiting-the-winrar-cve-2018-20250-vulnerability/ |

| 3 | CVE-2022-3370 | 1340 | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3370 |

| 4 | CVE-2023-0128 | 1235 | https://nvd.nist.gov/vuln/detail/CVE-2023-0128 |

| 5 | CVE-2019-05126 | 530 | https://access.redhat.com/security/cve/cve-2019-05126 |

Bên cạnh các điểm yếu/lỗ hổng ghi nhận, Hệ thống kỹ thuật của NCSC còn phân tích và phát hiện nhiều máy tính của cơ quan nhà nước có kết nối đến địa chỉ IP/Domain nghi ngờ độc hại do các phần mềm phòng chống mã độc đã ghi nhận. Thống kê TOP 4 kết nối nghi ngờ phát sinh trong tháng:

| STT | IP/Domain độc hại | STT | IP/Domain độc hại |

| 1 | disorderstatus.ru | 3 | atomictrivia.ru |

| 2 | sunvn.vin | 4 | differentia.ru |

Nhằm đảm bảo an toàn hệ thống, đề nghị đơn vị chuyên trách về CNTT/ATTT tại cơ quan, tổ chức phối hợp với các đơn vị thực hiện rà soát xác định và tiến hành “Vá” các lỗi trên hệ thống đặc biệt là các lỗ hổng nêu trên./

Tác giả: Cục An toàn thông tin

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Nghị quyết 57-NQ/TW: Định hướng để nhà khoa học bứt phá trong kỷ nguyên vươn mình

Nghị quyết 57-NQ/TW: Định hướng để nhà khoa học bứt phá trong kỷ nguyên vươn mình

-

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal

-

Cách kiểm tra số căn cước có bị lợi dụng không

Cách kiểm tra số căn cước có bị lợi dụng không