Microsoft phát hành bản vá Patch Tuesday tháng 5 khắc phục 77 lỗ hổng bảo mật

Microsoft vừa phát hành bản Patch Tuesday tháng 05/2025 để giải quyết 77 lỗ hổng bảo mật. Đáng lưu ý, bản vá lần này đã khắc phục 05 lỗ hổng zero-day đang bị khai thác tích cực và 02 lỗ hổng tiết lộ công khai.

Theo đó, bản vá Patch Tuesday tháng 5 đã khắc phục 20 lỗ hổng leo thang đặc quyền; 29 lỗ hổng thực thi mã từ xa (RCE); 02 lỗ hổng vượt qua tính năng bảo mật (Bypass); 16 lỗ hổng tiết lộ thông tin; 7 lỗ hổng từ chối dịch vụ (DoS) và 03 lỗ hổng giả mạo (Spoofing). Số lượng này không bao gồm các lỗ hổng Mariner và Microsoft Edge đã được khắc phục vào đầu tháng này.

Microsoft cũng vá 11 lỗ hổng được đánh giá là nghiêm trọng, trong đó 6 lỗ hổng là RCE và 02 lỗ hổng tiết lộ thông tin, 02 lỗ hổng leo thang đặc quyền và 01 lỗ hổng Spoofing.

Khắc phục năm lỗ hổng zero-day bị khai thác tích cực

Các lỗ hổng CVE này đều được Microsoft liệt kê là đang bị khai thác ngoài tự nhiên, nhưng vẫn chưa được công khai.

CVE-2025-30400: Lỗ hổng leo thang đặc quyền Microsoft DWM Core Library

Microsoft đã khắc phục lỗ hổng leo thang đặc quyền cho phép kẻ tấn công có được đặc quyền SYSTEM trong Windows. Nhóm tình báo mối đe dọa Microsoft Threat Intelligence được ghi nhận đã phát hiện ra lỗ hổng này.

CVE-2025-32701: Lỗ hổng leo thang đặc quyền Windows Common Log File System Driver

Tương tự, CVE-2025-32701 cũng là lỗ hổng leo thang đặc quyền, cho phép tác nhân đe dọa có được đặc quyền SYSTEM.

CVE-2025-32706: Lỗ hổng leo thang đặc quyền Windows Common Log File System Driver

Lỗ hổng này tồn tại bởi xác thực đầu vào không đúng trong Windows Common Log File System Driver, cho phép kẻ tấn công được ủy quyền nâng cao đặc quyền cục bộ. Microsoft cho biết chuyên gia bảo mật Benoit Sevens thuộc nhóm tình báo mối đe dọa Google Threat Intelligence và các nhà nghiên cứu tại công ty an ninh mạng CrowdStrike (Mỹ) đã phát hiện ra lỗ hổng này.

CVE-2025-32709: Lỗ hổng leo thang đặc quyền Windows Ancillary Function Driver for WinSock

Microsoft cũng đã khắc phục một lỗ hổng leo thang đặc quyền khác, lỗ hổng CVE-2025-32709 được một nhà nghiên cứu “ẩn danh” tiết lộ.

CVE-2025-30397: Lỗ hổng hỏng bộ nhớ Scripting Engine

Trong bản vá Patch Tuesday tháng 5, Microsoft đã khắc phục lỗ hổng RCE có thể bị khai thác thông qua Microsoft Edge hoặc Internet Explorer. Việc truy cập tài nguyên bằng cách sử dụng incompatible types (type confusion) trong Microsoft Scripting Engine cho phép kẻ tấn công trái phép thực thi mã qua hệ thống mạng.

Các tác nhân đe dọa cần đánh lừa người dùng đã xác thực nhấp vào liên kết được thiết kế đặc biệt trong Edge hoặc Internet Explorer, cho phép kẻ tấn công chưa xác thực thực thi mã tùy ý. Các nhà nghiên cứu tại nhóm tình báo mối đe dọa Microsoft Threat Intelligence đã phát hiện ra lỗ hổng này.

Microsoft chưa chia sẻ bất kỳ thông tin chi tiết nào về cách những lỗ hổng này bị khai thác trong các cuộc tấn công.

Khắc phục hai lỗ hổng tiết lộ công khai

CVE-2025-26685: Lỗ hổng Spoofing Microsoft Defender for Identity

Đây là lỗ hổng Spoofing trong Microsoft Defender, cho phép tấn công chưa xác thực có thể giả mạo tài khoản khác. Microsoft giải thích: “Xác thực không đúng cách trong Microsoft Defender for Identity cho phép kẻ tấn công trái phép thực hiện hành vi giả mạo trên mạng liền kề”. Lỗ hổng này có thể bị khai thác bởi kẻ tấn công chưa xác thực có quyền truy cập mạng LAN.

Microsoft cho biết nhà nghiên cứu Joshua Murrell đến từ công ty bảo mật NetSPI (Mỹ) đã phát hiện ra lỗ hổng này.

CVE-2025-32702: Lỗ hổng RCE Visual Studio

Microsoft đã khắc phục lỗ hổng RCE của Visual Studio có thể bị kẻ tấn công chưa xác thực khai thác. Việc vô hiệu hóa không đúng cách các thành phần đặc biệt được sử dụng trong lệnh (command injection) của Visual Studio cho phép kẻ tấn công trái phép thực thi mã cục bộ. Microsoft không chia sẻ ai là người tiết lộ lỗ hổng này.

Dưới đây là danh sách đầy đủ các lỗ hổng đã được giải quyết trong bản cập nhật Patch Tuesday tháng 05/2025. Quý độc giả có thể xem mô tả đầy đủ về từng loại lỗ hổng và hệ thống bị ảnh hưởng tại đây.

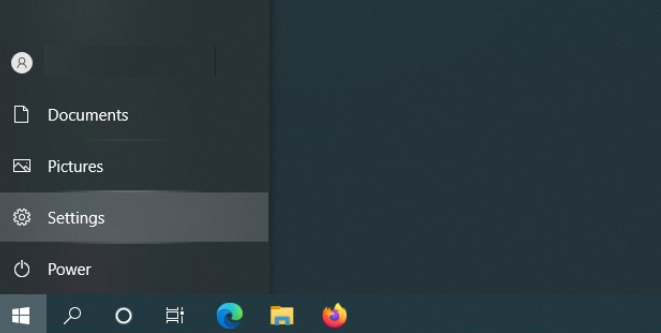

Hướng dẫn cập nhật bản vá tự động trên Windows

Bước 1: Kích chuột vào biểu tượng Windows cửa sổ hiện ra chọn vào Settings.

Bước 2: Cửa sổ hiện ra kích chọn Update & Security.

Bước 3: Cửa sổ hiện ra kích chọn Windows Update, tiếp theo chọn Check for updates.

Sau khi hoàn thành, tiến hành khởi động lại máy. Người dùng quan tâm hướng dẫn chi tiết cập nhật lỗ hổng có thể theo dõi quy trình cập nhật bản vá trên máy trạm tại đây.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

-

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

-

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

-

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

-

Ứng dụng trí tuệ nhân tạo hỗ trợ cải cách thủ tục hành chính trong giai đoạn chuyển đổi số hiện nay

Ứng dụng trí tuệ nhân tạo hỗ trợ cải cách thủ tục hành chính trong giai đoạn chuyển đổi số hiện nay