Tăng cường bảo mật OpenSSH trên Linux

SSH (Secure Socket Shell) là giao thức mạng để đăng nhập vào một máy tính từ xa trên một kênh truyền an toàn. Trong đó, OpenSSH là một chuẩn SSH được sử dụng ở hầu hết các bản phân phối của Linux/BSD như Ubuntu, Debian, Centos, FreeBSD, mã hóa tất cả các thông tin trên đường truyền để chống lại các mối đe dọa như nghe lén, dò mật khẩu và các hình thức tấn công mạng khác. Trong bài viết này sẽ hướng dẫn độc giả cách thức tăng cường bảo mật cho OpenSSH với một số thiết lập bảo mật và cấu hình tùy chọn cần thiết nhằm đảm bảo truy cập từ xa vào máy chủ Linux được an toàn.

SỬ DỤNG SSH KEY

Thông thường, người dùng đăng nhập SSH trên Linux qua tài khoản và mật khẩu đã được cung cấp. Phương thức xác thực này nếu không giới hạn số lần đăng nhập sai thì có thể bị tấn công dò tìm mật khẩu bằng các cuộc tấn công như Brute Force hay Dictionary. Do đó, sử dụng SSH Key sẽ bảo mật hơn rất nhiều so với phương thức đăng nhập dùng mật khẩu truyền thống. Để thực hiện xác thực này cần có hai tệp là Public Key (khóa công khai) và Private Key (khóa bí mật).

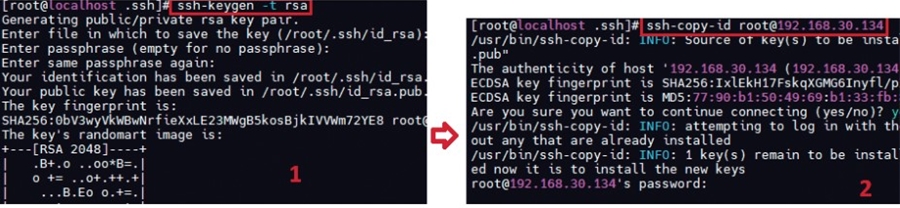

Trên máy chủ SSH Linux, tạo các khóa xác thực bao gồm Public Key (id_rsa.pub) và Private Key (id_rsa) với cú pháp như sau: ssh-keygen -t rsa (Hình 1). Trong đó, RSA là giao thức được dùng để tạo khóa với khóa mặc định là 2048 bit. Chú ý rằng, SSH Key có thể tăng độ khó bằng cách tăng kích thước thuật toán RSA và dùng PassPhrase. Tiếp đó, cần phải sao chép Public Key từ máy chủ SSH Linux sang các máy cần truy cập từ xa (remote) trong hệ thống. Trong phạm vi của bài viết sẽ hướng dẫn trên Linux với nền tảng Centos 7, thực hiện câu lệnh sau để sao chép Public Key sang máy remote: ssh-copy-id remote_username@ remote_IP (Hình 1). Trong trường hợp này địa chỉ máy cần truy cập remote là 192.168.30.134, hệ thống sẽ yêu cầu nhập mật khẩu của máy tính này.

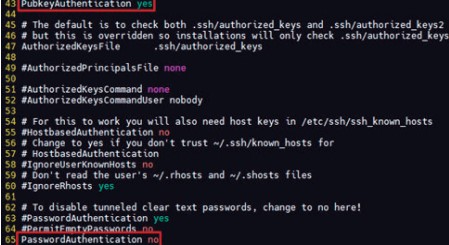

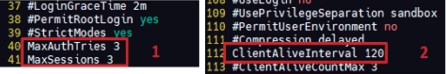

Việc giới hạn số lần đăng nhập sai có thể giúp tăng cường khả năng phòng chống các hình thức tấn công Brute Force hay Dictionary. Ngoài ra, cũng cần giới hạn số lượng phiên SSH cần thiết cùng lúc trên máy chủ và thiết lập thời gian tự động thoát phiên nếu cần thiết. Vào tệp “vi/ etc/ssh/sshd_config” và sửa các thông số như Hình 3:

VÔ HIỆU HÓA ĐĂNG NHẬP TÀI KHOẢN ROOT VÀ LỌC NHỮNG TÀI KHOẢN ĐƯỢC PHÉP SSH

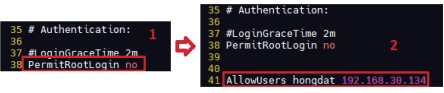

Root là quyền cao nhất trên Linux, nếu tin tặc chiếm được quyền tài khoản này thì sẽ thực hiện được toàn bộ thao tác trên hệ thống. Do đó, cần phải tăng cường bảo mật bằng cách không cho phép SSH lên máy remote bằng tài khoản đặc quyền Root. Vào tệp “vi/ etc/ssh/sshd_config” và sửa tham số PermitRootLogin trong phần #Authentication thành no (Hình 4).

Trong trường hợp hệ thống có nhiều tài khoản thì nên cấu hình cho phép các máy chủ được phép SSH cụ thể bằng tài khoản nào. Ngoài ra, nếu chặn toàn bộ máy chủ SSH bằng tài khoản Root nhưng cũng có thể thiết lập ngoại lệ những địa chỉ IP nào được phép SSH bằng Root. Vào tệp “vi/ etc/ssh/sshd_config”, cũng trong phần cấu hình #Authentication, thêm tham số AllowUsers (Hình 4) và thiết lập những tài khoản và địa chỉ IP được phép SSH.

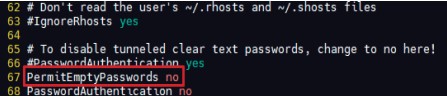

Thông thường, vì một lý do nào đó hoặc để thuận tiện, các quản trị viên hệ thống có thể tạo ra các tài khoản không có mật khẩu. Tuy nhiên, những tài khoản này nếu không được kiểm soát chặt chẽ hoặc xóa thì rất có thể sẽ bị tin tặc lợi dụng để Bypass đăng nhập SSH, điều đó khá nguy hiểm. Do vậy, cần phải ngăn chặn SSH đối với các tài khoản không mật khẩu này. Vào tệp “vi/etc/ssh/sshd_config”, sửa tham số PermitEmptyPasswords thành no (Hình 5).

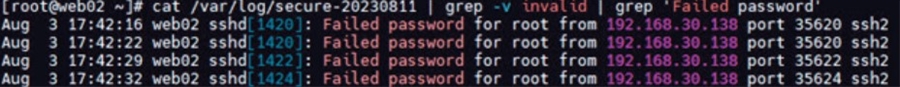

Brute Force là phương thức tấn công “bẻ khóa mật khẩu” thường được các tin tặc sử dụng bởi tính đơn giản và khả năng thành công cao. Để theo dõi mối đe dọa này, quản trị viên có thể thông qua các tệp tin log tại thư mục /var/log/secure (chú ý secure có thể tồn tại ở định dạng ngày tháng).

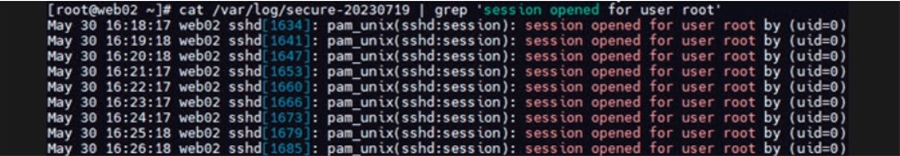

- Kiểm tra những lần cố gắng đăng nhập SSH thành công từ Root, sử dụng câu lệnh: cat /var/log/ secure | grep 'session opened for user root' (Hình 6).

KIỂM TRA ĐĂNG NHẬP BẰNG CÔNG CỤ AUDIT REPORT

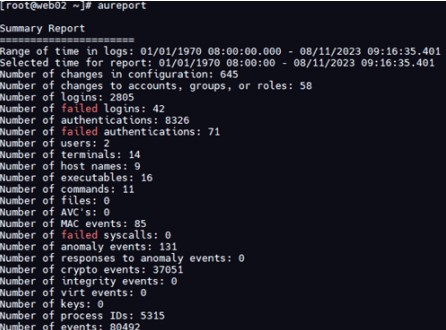

Quản trị viên có thể kết hợp việc giám sát thông qua tệp ghi log và sử dụng Audit Report để thống kê chi tiết về các sự kiện liên quan trong hệ thống, ví dụ như số lần thay đổi cấu hình, thay đổi tài khoản và vai trò hay xác thực không thành công (Hình 8),.. Đây là những thông tin quan trọng cần được kiểm soát chặt chẽ. Thông thường, công cụ này sẽ được cài đặt mặc định trên các hệ thống Linux. Nếu chưa được cài đặt, sử dụng câu lệnh: yum -y install audit để cài đặt, sau đó sử dụng aureport để hiển thị thống kê.

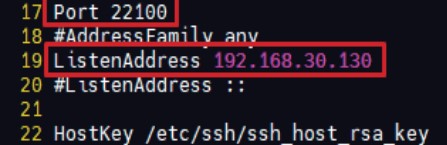

Cổng mặc định thông dụng là 22, do đó để đảm bảo an toàn SSH trên hệ thống, cần phải thay đổi thành một cổng khác. Bên cạnh đó, mặc định IP lắng nghe ở địa chỉ 0.0.0.0 (tức là mọi dải địa chỉ IP). Quản trị viên cũng cần phải thay đổi cấu hình này để xác định những địa chỉ IP mà SSH sẽ lắng nghe kết nối đến. Vào tệp “vi/ etc/ssh/sshd_config” và chỉnh sửa các tham số Port và ListenAddress (Hình 9).

Ngoài việc cấu hình các thông số đã được giới thiệu, để chủ động trong việc bảo mật OpenSSH được hiệu quả hơn, quản trị viên nên định kỳ kiểm tra phiên bản của OpenSSH thường xuyên để tránh nguy cơ bị khai thác các lỗ hổng bảo mật (có thể tồn tại) ở phiên bản cũ.

KẾT LUẬN

Sự thông dụng của OpenSSH trên Linux và những tính năng của nó giúp cho quản trị viên thực hiện các thao tác quản lý hệ thống được thuận tiện và dễ dàng hơn. Tuy nhiên, nếu không được cấu hình cẩn trọng có thể dẫn đến những nguy cơ bị xâm nhập thông qua SSH. Chính vì vậy, chủ động thiết lập chặt chẽ một số trường thông tin nhạy cảm dễ bị tấn công là hành động cần thiết nhằm tăng cường bảo mật SSH, từ đó đảm bảo hệ thống được an toàn hơn.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

Đổi mới thể chế đưa Việt Nam trở thành quốc gia số

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

Vai trò của dư luận xã hội và báo chí truyền thông trong việc góp phần giải quyết các vấn đề xã hội

-

Bình dân học vụ số chìa khoá của kỷ nguyên số

Bình dân học vụ số chìa khoá của kỷ nguyên số

-

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

Mã QR giả: Xu hướng lừa đảo mới và cách nhận diện

-

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

Dự báo các mối đe dọa và thách thức an ninh mạng năm 2025

-

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal

Cảnh báo chiêu trò lừa đảo qua ứng dụng Signal