Mã độc tống tiền Akira lạm dụng công cụ CPU tuning để vô hiệu hóa Microsoft Defender

Ngày 5/8, các nhà nghiên cứu đến từ công ty an ninh mạng GuidePoint Security (Mỹ) cho biết, mã độc tống tiền Akira đang lợi dụng CPU tunning driver hợp pháp để tắt Microsoft Defender trong các cuộc tấn công mới đây, nhắm vào các công cụ bảo mật và công cụ EDR trên hệ thống mục tiêu.

Tấn công driver

Driver bị lạm dụng là rwdrv[.]sys, kẻ tấn công đã khai thác nó như một dịch vụ để có quyền truy cập cấp độ kernel. Driver này sau đó được sử dụng để tải một driver khác có tên là hlpdrv[.]sys, một công cụ độc hại có chức năng điều khiển Windows Defender tắt các tính năng bảo vệ.

Đây là một cuộc tấn công Bring Your Own Vulnerable Driver (BYOVD), trong đó tin tặc sử dụng driver đã ký số hợp lệ nhưng tồn tại lỗ hổng hoặc điểm yếu đã biết để tấn công leo thang đặc quyền.

“Driver hlpdrv[.]sys cũng được đăng ký tương tự như một dịch vụ. Khi được thực thi, nó sẽ sửa đổi cài đặt DisableAntiSpyware của Windows Defender trong \REGISTRY\MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware. Phần mềm độc hại thực hiện điều này thông qua việc thực thi lệnh regedit[.]exe”, các nhà nghiên cứu giải thích.

Guidepoint Security đã quan sát thấy chiến thuật này và báo cáo rằng phát hiện driver rwdrv[.]sys bị lạm dụng nhiều lần trong các cuộc tấn công sử dụng mã độc tống tiền Akira kể từ ngày 15/7/2025 đến nay.

Để giúp các tổ chức phát hiện và chặn các cuộc tấn công tương tự, Guidepoint Security đã cung cấp tập luật YARA cho hlpdrv[.]sys, cũng như các chỉ báo xâm phạm (IoC) đầy đủ cho driver, tên dịch vụ và đường dẫn tệp nơi chúng bị loại bỏ.

Akira tấn công SonicWall SSLVPN

Thời gian gần đây, mã độc tống tiền Akira được ghi nhận có liên quan đến các cuộc tấn công vào VPN SonicWall bằng cách sử dụng một lỗ hổng chưa xác định.

Để ứng phó với các báo cáo về hoạt động tấn công gia tăng, SonicWall khuyến cáo nên vô hiệu hóa hoặc hạn chế SSLVPN, thực thi xác thực đa yếu tố (MFA), bật tính năng bảo vệ Botnet/Geo-IP và xóa các tài khoản không sử dụng.

Trong khi đó, báo cáo DFIR của Guidepoint Security đã công bố một bản phân tích về các cuộc tấn công mã độc tống tiền Akira gần đây, nhấn mạnh việc các tin tặc sử dụng trình tải độc hại Bumblebee trong các cuộc tấn công, được phân phối thông qua phần mềm cài đặt MSI bị nhiễm trojan.

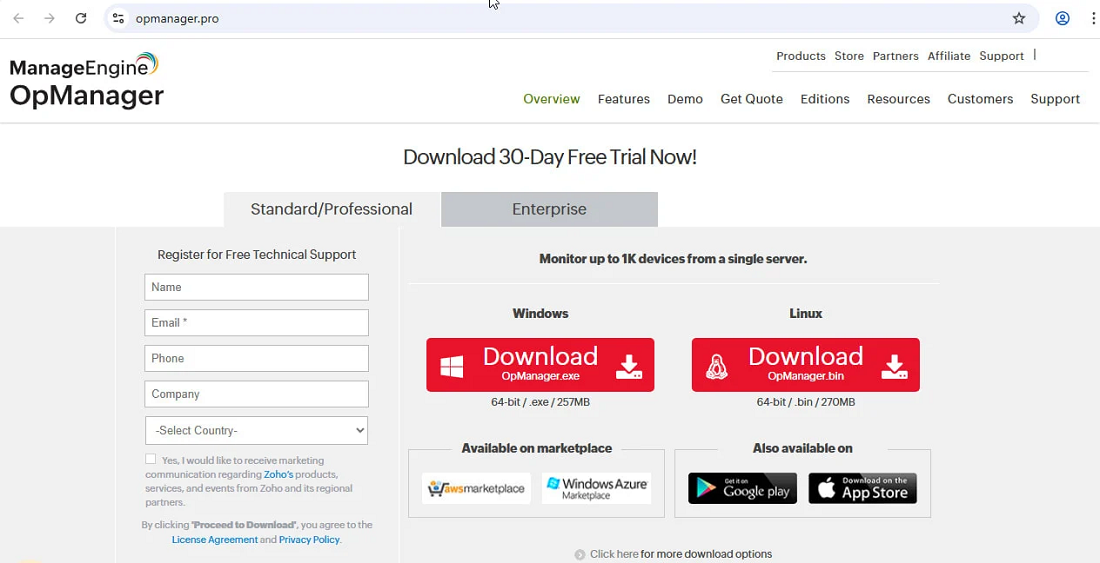

Một ví dụ liên quan đến các tìm kiếm “ManageEngine OpManager” trên Bing, nơi SEO bị đầu độc đã chuyển hướng nạn nhân đến trang web độc hại opmanager[.]pro.

Sau đó, kẻ tấn công sẽ tiến hành do thám nội bộ, tạo tài khoản đặc quyền và đánh cắp dữ liệu bằng FileZilla, đồng thời duy trì quyền truy cập thông qua RustDesk và SSH tunnel. Sau khoảng 44 giờ, mã độc tống tiền Akira chính (locker[.]exe) được triển khai để mã hóa các hệ thống trên nhiều tên miền.

Tác giả: Hồng Đạt

Nguồn tin: Tạp chí An toàn thông tin

Tin đọc nhiều nhất

-

Cách tránh bị lừa đảo liên quan đến mã OTP

Cách tránh bị lừa đảo liên quan đến mã OTP

-

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

Luật số 91/2025/QH15: Luật Bảo vệ dữ liệu cá nhân 2025

-

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

Một số cách nhận diện website giả mạo để tránh bẫy lừa đảo trực tuyến

-

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

Hướng dẫn triển khai Kế hoạch số 02 về thúc đẩy chuyển đổi số đáp ứng yêu cầu sắp xếp, tổ chức lại bộ máy

-

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

Bảo vệ thông tin cá nhân khi điện thoại bị mất hoặc đánh cắp

-

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

Nhiệm vụ và giải pháp trọng tâm của Nghệ An trong triển khai thực hiện Nghị quyết 57-NQ/TW của Bộ Chính trị

-

Ứng dụng trí tuệ nhân tạo hỗ trợ cải cách thủ tục hành chính trong giai đoạn chuyển đổi số hiện nay

Ứng dụng trí tuệ nhân tạo hỗ trợ cải cách thủ tục hành chính trong giai đoạn chuyển đổi số hiện nay